Die deutsche Gesundheitsbranche steht vor einer paradoxen Herausforderung: Einerseits ist sie ein Eckpfeiler der modernen Gesellschaft, der auf hochgradig vernetzte IT-Systeme angewiesen ist, um Patientendaten zu verwalten, Diagnosen zu stellen und Behandlungen zu koordinieren. Andererseits offenbart die Cybersicherheit in diesem Sektor tiefe Lücken, die das gesamte System vulnerabel machen. Im Jahr 2025 hat sich die Bedrohungslage weiter verschärft, wie Berichte des Bundesamts für Sicherheit in der Informationstechnik (BSI) und der TÜV-Verband zeigen. Täglich werden neue Schwachstellen in IT-Systemen entdeckt, und Angriffe auf kritische Infrastrukturen wie Krankenhäuser nehmen zu. Die Konsequenzen reichen von Datenlecks über Betriebsstörungen bis hin zu lebensbedrohlichen Situationen, in denen Patientenversorgung beeinträchtigt wird.

Diese Analyse beleuchtet die quasi nicht vorhandene Cybersicherheit in der deutschen Gesundheitsbranche anhand realer Entwicklungen und Vorfälle. Sie fokussiert auf spezifische Bedrohungsarten: Ring Zero Attacks, die auf tiefste Systemebenen vordringen, Advanced Persistent Threats (APT), die langfristig infiltrieren, sowie die problematische Integration von Backdoors in Abwehrsoftware, die oft durch Geheimdienste ermöglicht wird. Basierend auf offiziellen Berichten und Untersuchungen wird dargelegt, warum diese Schwächen persistieren und wie sie das Vertrauen in das Gesundheitssystem untergraben. Die Branche, die als kritische Infrastruktur (KRITIS) gilt, leidet unter Budgetknappheit, Personalmangel und veralteten Systemen, was Angreifer ausnutzen. Im Folgenden werden diese Aspekte systematisch erörtert, um ein klares Bild der Vulnerabilitäten zu zeichnen und Handlungsbedarf aufzuzeigen.

Überblick über die Cybersicherheit in der deutschen Gesundheitsbranche

Die IT-Sicherheit im deutschen Gesundheitswesen ist geprägt von einer alarmierenden Diskrepanz zwischen Digitalisierungsfortschritt und Schutzmaßnahmen. Der BSI-Lagebericht 2025 dokumentiert, dass im Berichtszeitraum von Juli 2024 bis Juni 2025 täglich durchschnittlich 119 neue Schwachstellen in IT-Systemen bekannt wurden – ein Zuwachs von 24 Prozent gegenüber dem Vorjahr. Besonders betroffen sind Perimetersysteme wie Web-Anwendungen und Firewalls, die oft mit bekannten Lücken ungesichert bleiben. Im Gesundheitssektor, der zu den am stärksten attackierten Branchen zählt, machen Ransomware-Angriffe den Großteil der Vorfälle aus. Diese verschlüsseln Daten und fordern Lösegeld, was zu massiven Störungen führt.

Die TÜV Cybersecurity Studie 2025 unterstreicht den Trend: 15 Prozent der Unternehmen, darunter viele aus dem Gesundheitsbereich, wurden 2024 Opfer von Cyberangriffen – ein Anstieg um vier Prozentpunkte. Phishing bleibt die häufigste Einstiegsmethode mit 84 Prozent der Fälle, gefolgt von Schadsoftware-Infektionen. Kleinere Kliniken und Praxen sind besonders gefährdet, da sie oft mit veralteten Systemen arbeiten und keine dedizierten IT-Sicherheitsteams haben. Der Allianz Commercial Cyber-Sicherheitsbericht 2025 berichtet von rund 300 Schadensfällen im ersten Halbjahr 2025, wobei Datendiebstahl in 40 Prozent der großen Vorfälle eine Rolle spielte. In Deutschland stiegen Cyber-Versicherungsansprüche um 70 Prozent in vier Jahren, während die Kriminalitätsrate um 250 Prozent zunahm.

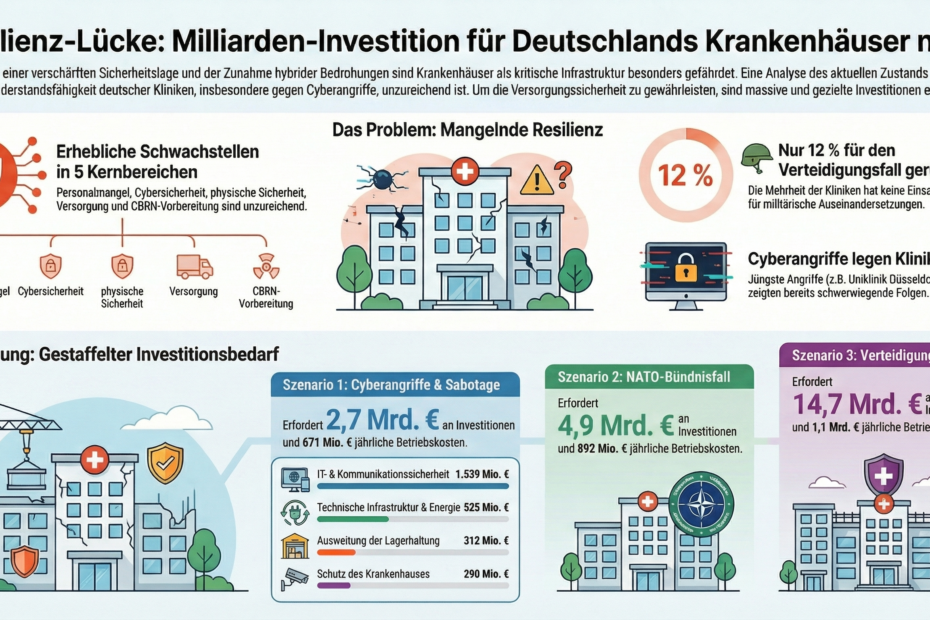

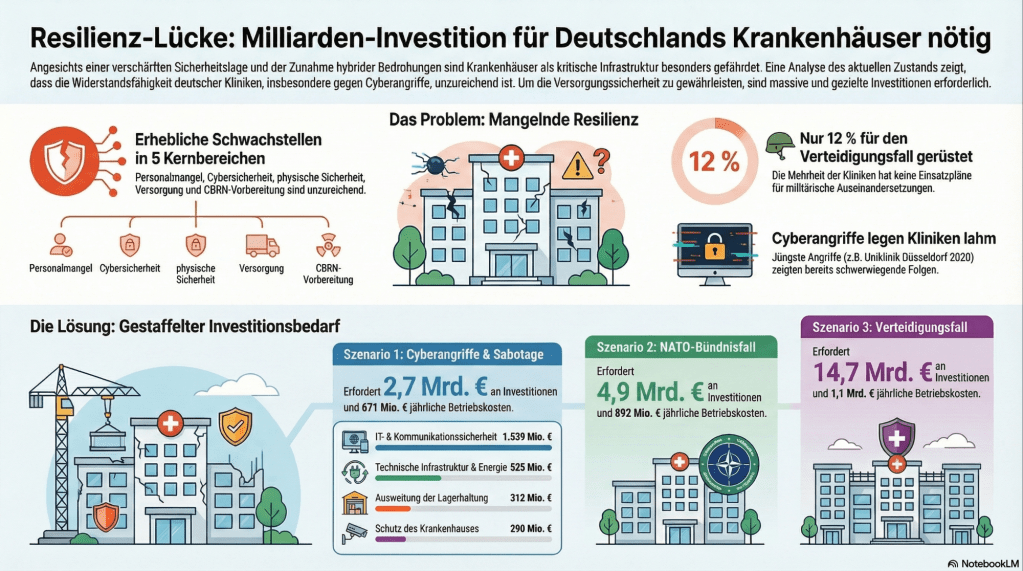

Konkrete Vorfälle illustrieren die Dramatik. Im Juli 2025 erlitt das AMEOS-Kliniknetzwerk einen schweren Cyberangriff, der sensible Patientendaten kompromittierte und den Betrieb lahmlegte. Ähnlich wie bei früheren Incidents, wie dem Ransomware-Angriff auf die Universitätsklinik Düsseldorf 2020, der zu einer Patientenverzögerung und indirekt zu einem Todesfall führte, zeigen diese Ereignisse systemische Schwächen. Der Fraunhofer SIT fand 2025 signifikante Lücken in Krankenhausinformationssystemen (KIS), die zentrale Herzstücke der Klinik-IT darstellen. Angriffe hier können Aufnahmestopps auslösen und die Patientenversorgung gefährden.

Weitere Faktoren verschärfen die Lage: Viele medizinische Geräte laufen auf veralteten Betriebssystemen ohne Update-Möglichkeiten, und offene Netzwerkdosen oder ungesicherte Computer dienen als Einfallstore. Die NIS-2-Richtlinie der EU fordert ab 2025 strengere Maßnahmen, doch die Umsetzung hinkt hinterher. Budget- und Personalmangel in IT-Teams zwingt Kliniken, unter hohem Druck zu arbeiten, ohne ausreichende Ressourcen für Schulungen oder Redundanzen. Statista-Daten zur Computerkriminalität 2025 bestätigen, dass Schadprogramme die größte Bedrohung für Unternehmen darstellen, mit Schäden in Milliardenhöhe. Die Branche, die 2024 weltweit 183 Millionen Patientendaten betraf, muss dringend resilienter werden, um nicht zum schwächsten Glied in der Kette zu werden.

Spezifische Bedrohungen: Ring Zero Attacks

Ring Zero Attacks zielen auf die tiefsten Ebenen von IT-Systemen ab – den Kernel-Bereich oder die Firmware, wo herkömmliche Sicherheitsmaßnahmen versagen. Im Gegensatz zu oberflächlichen Angriffen, die Firewalls oder Antiviren umgehen, infiltrieren sie den Kern des Betriebssystems, um vollständige Kontrolle zu erlangen. Diese Angriffe sind hochkomplex und oft mit Supply-Chain-Vulnerabilitäten verbunden, bei denen Schadcode bereits in der Produktion eingebaut wird. In der Gesundheitsbranche, wo medizinische Geräte wie Infusionspumpen oder Bildgebende Systeme mit sensiblen Netzwerken verbunden sind, stellen sie eine existenzielle Gefahr dar.

Ein relevantes Beispiel aus Deutschland ist der Angriff auf das AMEOS-Kliniknetzwerk 2025, der APT-Taktiken einsetzte, einschließlich potenzieller Zero-Day-Exploits. Forensische Analysen deuten auf laterale Bewegungen hin, die tiefe Systemebenen erreichten und Partnerdaten sowie proprietäre Informationen kompromittierten. Solche Vorfälle ähneln globalen Ring Zero-Szenarien, wie der Analyse der Attack Surface deutscher Krankenhäuser während der COVID-19-Pandemie 2020, die über 13.000 Service-Banner auf Vulnerabilitäten prüfte. Viele Systeme wiesen kritische CVSS-bewertete Lücken auf, die Kernel-Manipulationen ermöglichen könnten.

Die Studie des CCDCOE zur Epidemie der Schwachstellen in deutschen Kliniken hebt hervor, dass lange Lebenszyklen medizinischer Produkte – oft Jahrzehnte – unpatchbare Lücken schaffen. Angreifer nutzen dies, um Firmware zu manipulieren, was zu unauffindbaren Persistenz führt. Im Kontext von KRITIS wie dem Gesundheitswesen, wo Geräte in der Produktion infiziert werden könnten, wie beim Badbox-IoT-Botnetz im BSI-Bericht 2025, eskaliert das Risiko. Bis zu 58 Prozent infizierter Systeme in Deutschland waren IoT-Geräte, die Ring Zero-ähnliche Zugriffe erlauben.

Die Abwehr solcher Angriffe erfordert mehr als Standard-Tools: Segmentierung von Netzwerken und kontinuierliche Firmware-Scans sind essenziell, doch viele Kliniken fehlen hier Ressourcen. Der Verizon DBIR 2025 warnt vor zunehmenden Ransomware-Varianten, die Kernel-Level-Zugriff nutzen, um Verschlüsselung zu erzwingen. In Deutschland führte dies zu Betriebsausfällen, die Patienten umleiteten und Leben gefährdeten, wie im Düsseldorfer Fall. Ohne proaktive Maßnahmen wie Zero-Trust-Architekturen bleibt die Branche anfällig für diese unsichtbaren Bedrohungen, die den gesamten Klinikbetrieb lahmlegen können.

Advanced Persistent Threats (APT) in der Gesundheitsbranche

Advanced Persistent Threats (APT) sind langfristige, zielgerichtete Angriffe, die von staatlich gesponserten Gruppen oder organisierten Kriminellen durchgeführt werden. Sie infiltrieren Netzwerke unbemerkt, extrahieren Daten und etablieren dauerhafte Präsenz. Im deutschen Gesundheitswesen, das sensible Daten wie medizinische Historien birgt, sind APT besonders attraktiv für Spionage oder Erpressung. Der BSI-Bericht 2025 listet APT-Gruppen auf, die auf Top-Zielländer wie Deutschland abzielen, mit 25 Prozent der globalen Aktivitäten.

Beispiele aus der Branche zeigen die Realität: Der AMEOS-Angriff 2025 nutzte APT-Taktiken wie Supply-Chain-Vulnerabilitäten, um Kernsysteme zu kompromittieren. Ähnlich warnte das Verfassungsschutzamt vor Angriffen aus Russland, China, Iran und Nordkorea auf KRITIS-Sektoren wie Gesundheit. Diese Gruppen, wie APT28 oder OilRig, setzen Malware wie Slingshot ein, die Jahre unentdeckt bleibt. In Deutschland zielten 64 Prozent der Crime-Gruppen 2025 auf das Land ab, mit Fokus auf Datendiebstahl.

Der Check Point Security Report 2023, aktualisiert für 2025, meldet einen 74-prozentigen Anstieg von Angriffen auf Gesundheitseinrichtungen. Ransomware-as-a-Service, oft APT-gestützt, kombinierte Verschlüsselung mit Exfiltration, wie bei Qilin oder Akira. Das BKA-Bundeslagebild Cybercrime 2022, erweitert 2025, zählt über 136.000 Fälle, wobei nur ein Zehntel gemeldet wird. In Kliniken führte dies zu wochenlangen Ausfällen, wie im Düsseldorfer Ransomware-Vorfall.

Die elektronische Patientenakte (ePA), geplant für 2025, birgt weitere Risiken: APT könnten sie für Industriespionage missbrauchen. Der BSI qualifiziert APT-Response-Dienstleister, doch viele Kliniken fehlen diese Expertise. Staatliche Akteure zielen auf politische oder wirtschaftliche Intelligenz, während Kriminelle Lösegeld fordern. Die Resilienz-Studie zu IT-Angriffen an Kliniken 2023 empfiehlt Stabsrahmenübungen, die Schwächen wie unzureichende Schulungen aufdecken. Ohne verbesserte Erkennung – z.B. durch KI-gestützte Monitoring – bleiben APT ein Schattenkrieg, der das Gesundheitssystem unterhöhlt.

Backdoors in Abwehrsoftware und die Rolle der Geheimdienste

Abwehrsoftware, die zur Schutz vor Cyberbedrohungen entwickelt wird, enthält oft Backdoors – versteckte Zugriffswege –, die von Geheimdiensten wie der NSA oder dem BND genutzt werden. Diese Schwächen entstehen durch Kooperationen oder Zwänge, die Hersteller zu Einbauten zwingen, und unterlaufen die Sicherheit, die sie versprechen. Snowden-Enthüllungen 2013 enthüllten einen NSA-Katalog mit Backdoors für Geräte von Cisco, Huawei und Dell, der in nahezu alle Sicherheitsarchitekturen eindringt.

In Deutschland kooperiert der BND eng mit der NSA, wie Dokumente aus 2014 zeigen. Programme wie Wharpdrive ermöglichen unkonventionellen Zugriff auf Glasfaserleitungen, wobei der BND die Führung übernimmt. Solche Backdoors, wie die in RSA-Bibliotheken oder Actel-FPGAs, wurden jahrelang unentdeckt. Die Bvp47-Linux-Backdoor, mit der Equation Group (NSA) verknüpft, blieb 10 Jahre aktiv und nutzt RSA-Kryptographie für Fernzugriff.

Für die Gesundheitsbranche bedeutet das: Vertrauenswürdige Tools wie VPN-Software (z.B. Citrix) können kompromittiert sein, wie im Düsseldorfer Angriff 2020. Der Patriot Act zwingt US-Firmen zu Kooperationen, was No-Spy-Klauseln in Ausschreibungen notwendig macht – ein OLG-Urteil 2016 bestätigte dies. Juniper-Netzwerkgeräte enthielten 2015 eine NSA-Backdoor, die von anderen Staaten missbraucht wurde. Solche Einbauten priorisieren Spionage über Schutz, was Kliniken vulnerabel macht.

Der BND nahm 2016 Überwachung mit NSA-Unterstützung wieder auf, trotz Skandale. Dies schafft Misstrauen: Offener Code könnte helfen, doch proprietäre Software dominiert. Die Analyse von Beobachtungstechnologien warnt vor vernetzten Schwächen. Geheimdienste argumentieren mit Nationaler Sicherheit, doch die Kollateralschäden – wie missbrauchte Backdoors durch Kriminelle – überwiegen in sensiblen Bereichen wie Gesundheit.

Schlussfolgerung und Empfehlungen

Die Cybersicherheit in der deutschen Gesundheitsbranche ist ein Kartenhaus auf wackeligen Beinen: Ring Zero Attacks, APT und Backdoors in Abwehrsoftware enthüllen fundamentale Defizite. Ohne rasche Maßnahmen drohen katastrophale Ausfälle. Empfehlungen umfassen: Obligatorische Zero-Trust-Modelle, regelmäßige Penetrationstests und EU-weite Standards nach NIS-2. Schulungen gegen Phishing und Investitionen in KI-Erkennung sind essenziell. Politisch muss die Abhängigkeit von kompromittierter Software reduziert werden, z.B. durch Förderung offener Quellen. Nur so kann das System resilient werden und Patienten schützen.

Quellen

- https://www.csoonline.com/article/3841317/mangelhafte-cybersicherheit-im-gesundheitswesen.html

- https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2025_Achtseiter.pdf?__blob=publicationFile&v=5

- https://health-isac.org/de/Cyberangriffe-im-Gesundheitswesen-nehmen-im-Jahr-2025-weiter-zu/

- https://www.healthcare-digital.de/bedrohung-durch-datenpannen-im-gesundheitswesen-a-708610491ed7b465ef88a6bb039e234f/

- https://www.rubrik.com/de/insights/healthcare-cybersecurity-challenges-threats-2025

- https://www.tuev-verband.de/studien/tuev-cybersecurity-studie-2025

- https://germany.representation.ec.europa.eu/news/eu-kommission-will-cybersicherheit-im-gesundheitswesen-starken-2025-01-15_de

- https://commercial.allianz.com/content/dam/onemarketing/commercial/commercial/reports/cyber-security-trends-2025-de.pdf

- https://de.statista.com/statistik/daten/studie/444719/umfrage/schaeden-durch-computerkriminalitaet-in-deutschen-unternehmen/

- https://www.infinco.com/cyber-bedrohungen-2025-aktuelle-vorfaelle-und-was-wir-daraus-lernen-muessen/

- https://www.compliancehub.wiki/ameos-hospital-network-cyberattack-germanys-latest-healthcare-cybersecurity-crisis/

- https://www.bankinfosecurity.com/ransomware-attack-at-hospital-leads-to-patients-death-a-15010

- https://www.sangfor.com/blog/cybersecurity/ransomware-related-death-germany

- https://ccdcoe.org/uploads/2021/05/CyCon_2021_Klick_Koch_Brandstetter.pdf

- https://www.criticalstart.com/resources/a-hospital-ransomware-attack-may-have-caused-a-death-in-germany

- https://z-cert.nl/assets/downloads/Dreigingsbeeld-ENG.pdf

- https://www.millerthomson.com/en/insights/health/tragic-death-of-patient-in-german-cyberattack-a-reminder-of-vital-importance-of-cybersecurity-in-healthcare/

- https://www.ciab.com/resources/ransomware-strikes-a-group-of-german-hospitals/

- https://gbhackers.com/cyberattack-on-germanys-ameos-hospital-network/

- https://www.campussafetymagazine.com/news/hospitals-at-risk-cyber-hacking-a-growing-concern-in-germany/103153/

- https://sosafe-awareness.com/de/blog/was-sind-die-groessten-cyberbedrohungen-im-gesundheitssektor/

- https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/Dienstleister_APT-Response-Liste.html

- https://www.varonis.com/de/blog/apt-advanced-persistent-threat

- https://www.ibm.com/de-de/think/topics/advanced-persistent-threats

- https://www.heise.de/hintergrund/Gesundheitsdatenbanken-und-die-virtuelle-Verwundbarkeit-des-Patienten-7532452.html?seite=4

- https://www.aerzteblatt.de/archiv/cyberangriffe-im-gesundheitswesen-gefahren-und-gegenmassnahmen-e2187fd2-3c8a-472e-9093-e8d317cbdf52

- https://medlabportal.de/digitales-armageddon-apt-bedroht-die-epa/

- https://www.verfassungsschutz.de/DE/themen/cyberabwehr/akteure-und-angriffsmethoden/akteure-und-angriffsmethoden_node.html

- https://cloud.google.com/security/resources/insights/apt-groups?hl=de

- https://de.vectra.ai/topics/advanced-persistent-threat

- https://www.cyberdefensemagazine.com/the-german-intelligence-agency-bnd-resumed-surveillance-activities-with-the-nsa-support/

- https://www.spiegel.de/international/world/catalog-reveals-nsa-has-back-doors-for-numerous-devices-a-940994.html

- https://www.ndr.de/fernsehen/sendungen/panorama/aktuell/NSA-targets-the-privacy-conscious%2Cnsa230.html

- https://www.ethanheilman.com/x/12/index.html

- https://de.wikipedia.org/wiki/Globale_%25C3%259Cberwachungs-_und_Spionageaff%25C3%25A4re

- https://www.spiegel.de/international/germany/the-german-bnd-and-american-nsa-cooperate-more-closely-than-thought-a-975445.html

- https://www.linux-magazin.de/ausgaben/2016/03/recht/

- https://www.bleepingcomputer.com/news/security/nsa-linked-bvp47-linux-backdoor-widely-undetected-for-10-years/

- https://www.golem.de/news/backdoor-nsa-hintertuer-von-anderem-staat-missbraucht-2010-151801.html

- https://www.academia.edu/97299231/Beobachtungstechnologien_im_Bereich_der_zivilen_Sicherheit_M%25C3%25B6glichkeiten_und_Herausforderungen_von_Verfahren_informationstechnisch_vernetzter_Beobachtung

- https://www.sit.fraunhofer.de/de/presse/details/news-article/show/sicherheitsstudie-signifikante-schwachstellen-im-herzstueck-der-krankenhaus-it/

- https://pmc.ncbi.nlm.nih.gov/articles/PMC10691995/

- https://healthcare-in-europe.com/de/news/krankenhaus-it-sicherheitsluecken-kis.html

- https://www.healthcare-digital.de/budget-und-personalmangel-sind-die-groessten-schwachstellen-a-97895249799a6d94e7a827115659821b/

- https://limessecurity.com/de/it-sicherheitsrisiko-krankenhaus/

- https://www.aerzteblatt.de/archiv/medizinische-it-netzwerke-cybersicherheit-als-herausforderung-51f6c9ba-9b97-4896-bb70-780922842f94

- https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/KRITIS/Themen-Downloads/Gesundheit/risikoanalyse-krankenhaus-it-leitfaden_pdf.pdf?__blob=publicationFile&v=4

- https://www.sana.de/newsroom/nis-2-richtlinie-was-die-eu-von-kliniken-fordert/

- https://www.sr.de/sr/home/nachrichten/politik_wirtschaft/it_sicherheit_an_krankenhaeusern_im_saarland_100.html